Les attaques Sunburst et Supernova de SolarWinds, en 2019 et 2020, ont touché plus de 30 000 de ses clients, y compris plusieurs agences gouvernementales américaines. En réponse à cela, le président américain Joe Biden a mandaté, le 12 mai 2021, le National Institute of Standards and Technology (NIST) pour préparer des directives visant à renforcer la sécurité de la chaîne d’approvisionnement logiciel.

En réponse, la National Telecommunications and Information Administration (NTIA) a désormais publié les éléments minimums pour la liste de matériel logiciel (SBOM). Il s’agit désormais de la nouvelle norme pour le secteur privé lors de la livraison de logiciels au gouvernement américain et c’est un pilier fondamental pour la construction d’un cyberspace plus sûr.

La liste des composants logiciel

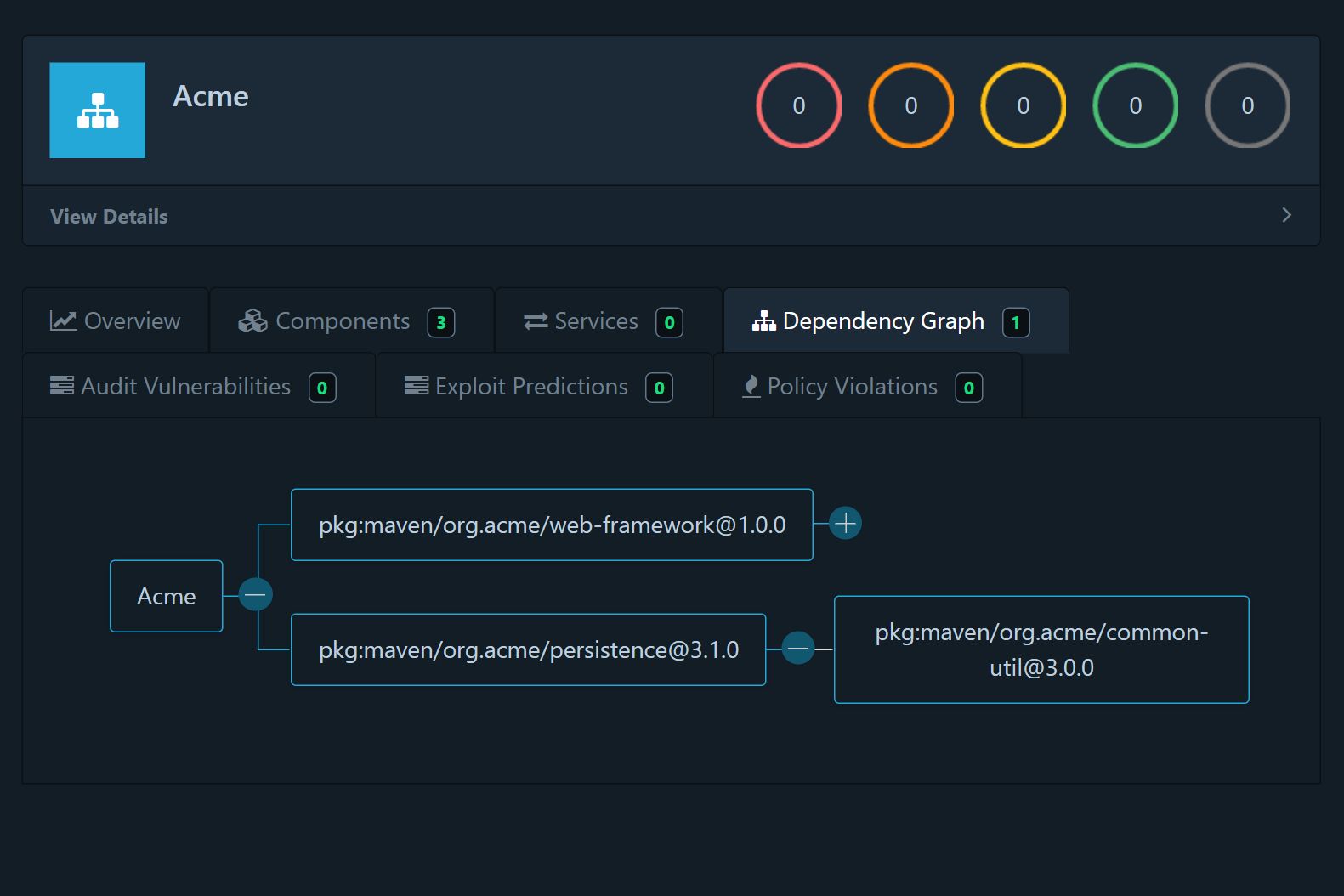

La liste de composants logiciel (SBOM) décrit de manière structurée la liste des composants inclus dans un logiciel. Avec le fichier SBOM, toute la hiérarchie et les relations entre les composants sont rendues visibles, ce qui est essentiel pour comprendre les vulnérabilités actuelles et futures de tout composant logiciel.

Les SBOM sont utiles pour différents acteurs à différentes étapes du cycle de vie de l’application :

Pendant le développement logiciel

Le SBOM aide l’équipe de développement à examiner la licence et les sous-composants des logiciels open source (OSS) et des bibliothèques commerciales prête à l’emploi (COTS).À chaque version logiciel

L’équipe de développement génère une nouvelle SBOM agrégée qui décrit entièrement le logiciel en cours de publication. Cela permet à d’autres équipes de développement de poursuivre la chaîne ou de fournir une vision complète aux clients finaux.Pendant le fonctionnement du logiciel

L’équipe de support obtient une vision claire de tous les composants des applications qu’elle gère. Elle peut surveiller et réagir rapidement dès qu’une nouvelle vulnérabilité affectant le logiciel est découverte. Elle peut également agir de manière proactive, en surveillant les composants logiciels devenant obsolètes, en planifiant la maintenance ou même en levant des alertes pour la mise hors service des logiciels qui mettent l’entreprise en danger ou qui manquent de mises à jour régulières.Pendant les audits, les revues de risques, la planification budgétaire

Le SBOM donne une transparence logiciel. Elle permet à chacun de visualiser et de comprendre le processus de vieillissement du logiciel, ce qui permet de prendre des décisions impartiales basées sur les risques en matière de sécurité et d’obsolescence. Elle économise des centaines d’heures dans l’analyse des risques, la gestion des vulnérabilités logicielles et les processus de remédiation, et facilite grandement toute médiation entre les projets.

La transparence logiciel: un impératif de sécurité

Le partage des SBOM entre les partenaires devrait devenir une évidence dans toutes les industries. La génération d’un fichier de SBOM est simple et automatisée, et vous devriez vraiment commencer à vous inquiéter si l’un de vos partenaires est réticent à partager le SBOM de son logiciel.

La confiance que nous plaçons dans notre infrastructure numérique doit être proportionnelle à la fiabilité et à la transparence de cette infrastructure.

Vous vous inquiétez peut-être que le partage d’un SBOM puisse faciliter le travail d’un pirate informatique ? Eh bien, vous ne devriez pas. Les pirates testeront vos vulnérabilités logicielles quoi qu’il arrive. La sécurité par l’obscurité n’a jamais fonctionné, et cette évidence a déjà été démontrée par Alfred Charles Hobbes en 1851 lorsqu’il a montré au grand jour des techniques de crochetage. Bien qu’il ait initialement été critiqué pour avoir donné des indices aux cambrioleurs, il a en fait amélioré la sécurité de toute l’industrie des cadenas.

Les filous sont très habiles dans leur profession et savent déjà beaucoup plus que ce que nous pouvons leur apprendre.

Il est devenu désormais courant de suivre l’origine des aliments dans l’industrie alimentaire. Le suivi de l’origine des logiciels grâce aux SBOM se développera lui aussi désormais sous l’impulsion des récentes décisions américaines.

Dependency Track SaaS est une solution permettant de gérer efficacement les SBOM à toutes les étapes du cycle de vie d'une application.

Nous rendons votre chaîne d'approvisionnement logiciel transparente et améliorons votre cybersécurité !