Bienvenue sur notre page FAQ détaillée, l’endroit idéal pour obtenir des réponses aux questions les plus courantes sur Dependency Track SaaS et Software Health Indicator.

Nous avons rassemblé et organisé les questions les plus fréquentes pour nous assurer que vous avez un accès rapide et facile aux informations dont vous avez besoin. Alors, plongez, explorez et découvrez toutes les informations essentielles sur Dependency Track SaaS et Software Health Indicator.

Foire Aux Questions (FAQ)

Votre solution Dependency Track SaaS peut-elle gérer un portefeuille d'applications très important ?

Il n'y a pas de limite intégrée au nombre de SBOM logiciels qui peuvent être analysés. À ce stade, notre base de données peut suivre plus de 187 000 vulnérabilités. Elle peut également suivre plusieurs milliers d'applications.

Nos abonnements de licence ont une limite, contactez-nous pour une offre personnalisée si vous en avez besoin.

Puis-je automatiser l'envoi des SBOMs ?

Fournissez-vous un support avancé, une personnalisation sur mesure ou une assistance en programmation d'API ?

Ces services ne font pas partie de notre support standard. Nous avons les compétences en interne et pouvons les proposer dans le cadre d'accords spécifiques de projet.

Contactez-nous pour toute demande spéciale.

Votre solution offre-t-elle une API ?

Comment mes données personnelles sont-elles gérées ?

Comment puis-je suivre mes découvertes concernant une vulnérabilité affectant mon logiciel ?

Dans votre Dependency Track, sous le projet, les vulnérabilités d'audit, vous pouvez ajouter un commentaire, catégoriser, justifier et ajouter des détails.

Toutes les informations sont conservées dans un journal d'audit disponible uniquement dans votre locataire.

Comment générer les SBOMs de mon logiciel ?

Combien coûte Dependency Track SaaS ?

Nous proposons différents forfaits mensuels et annuels en fonction du nombre d'utilisateurs et de projets.

Consultez notre page de Tarification.

À quelle fréquence mon portefeuille d'applications est-il analysé ?

Notre moteur d'analyse intelligent assure que les scores de risque de vos applications sont actualisés lorsque cela est nécessaire, c'est-à-dire à chaque fois qu'une nouvelle vulnérabilité affecte l'un de vos composants logiciels.

Les nouvelles vulnérabilités logicielles publiées sont importées au moins une fois par jour dans votre base de données cloud personnelle et privée. En configurant des alertes, vous serez immédiatement informé si l'un de vos composants est en danger, sans même avoir besoin de vous connecter à notre solution.

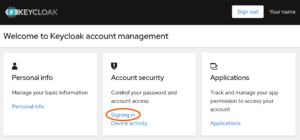

Comment activer l'authentification à deux facteurs (MFA) ?

- En tant qu'utilisateur, vous pouvez administrer votre propre compte depuis la page

https://auth.yoursky.blue/realms/<YourTenant>/account/, en remplaçant 'YourTenant' par le nom du locataire reçu lors de la mise en service. - Sélectionnez 'Connexion'

- Sélectionnez ensuite 'Configurer l'application d'authentification' et suivez le guide

En tant qu'administrateur, vous pouvez configurer l'authentification MFA comme politique par défaut pour tous les utilisateurs depuis la console d'administration.

Comment saurai-je si je suis affecté par de nouvelles vulnérabilités logicielles ?

J'utilise déjà un antivirus/malware scanneur, pourquoi aurais-je besoin d'un scanneur de vulnérabilités logicielles ?

Les scanneurs d'antivirus et de logiciels malveillants détectent les codes malveillants soit au repos, soit juste avant l'exécution. Un agent doit être installé sur chaque ordinateur. Ces scanneurs ne détectent les menaces que lorsqu'elles sont déjà dans le système.

En revanche, les scanneurs de vulnérabilités logicielles suivent les faiblesses connues en se basant sur une description normalisée de tous les composants logiciels de votre système (SBOM). La surveillance peut être effectuée hors ligne avant la mise en production du système et met en évidence toutes les vulnérabilités logicielles potentielles. Il vous permet de mieux connaître votre système, de vous concentrer sur un plan d'action prioritaire pour atteindre les objectifs de conformité, ce qui signifie que vous pouvez investir du temps et des ressources là où cela est le plus nécessaire pour renforcer votre sécurité.

Il est fréquent que les logiciels malveillants exploitent des vulnérabilités connues. La correction des vulnérabilités logicielles équivaut à fermer la porte à la plupart des menaces de logiciels malveillants. Il s'agit d'une action proactive qui fonctionne en amont des scanneurs d'antivirus et de logiciels malveillants.

Les scanneurs d'antivirus et de vulnérabilités logicielles fournissent des lignes de défense complémentaires.

Je mets toujours à jour mes composants vers les dernières versions, pourquoi aurais-je besoin d'un scanneur de vulnérabilités logicielles ?

Mettre à jour les logiciels est essentiel, et vous devriez évidemment continuer à le faire. Cependant, cela est insuffisant si vous ne suivez pas également les composants qui ne reçoivent plus de mises à jour régulières.

De tels composants devenant lentement obsolètes ou abandonnés vous mettront, vous ou vos clients, en danger. Sans utiliser un outil automatisé, les personnes peuvent à peine suivre les composants de premier niveau et n'auront la plupart du temps que les composants profondément imbriqués.

Notre solution signale tous les composants, y compris les plus profonds, qui présentent des risques de sécurité. Le temps et l'énergie ainsi économisés peuvent ensuite être investis de manière plus efficace pour répondre aux menaces restantes.

J'ai une application Web/site Web pour laquelle chaque nouvelle version remplace complètement l'ancienne version. Est-ce différent ?

Si vous contrôlez complètement la durée de vie d'une version et pouvez garantir qu'elle n'est plus utilisée dans le monde entier (par exemple : site Web Facebook), alors le suivi de toutes les versions jamais publiées n'est pas adapté. Il s'agit d'un cas spécial pour lequel il serait préférable de surveiller uniquement la version actuelle.

Vous choisiriez le mode `Cloud - single version` lors de votre commande dans ce cas.

Je prends en charge différentes plateformes (iOS, Android, Windows, Linux, ...). Votre indicateur peut-il les suivre ?

Il est possible de générer des SBOM pour pratiquement toutes les plateformes et technologies que vous pourriez imaginer. Consultez notre fiche de triche.

Même si vous fournissez les mêmes fonctionnalités sur chaque plateforme, elles reposent sur différents composants logiciels (bibliothèques) et peuvent souffrir de vulnérabilités différentes. Pour cette raison, vous devez générer un SBOM pour chaque plateforme pour laquelle vous compilez.

Comme chaque plateforme est suivie individuellement et peut avoir des cycles de sortie différents, nous exigeons que vous achetiez une licence différente pour chaque plateforme.

Quels sont les avantages de Dependency Track SaaS ?

Quelles sont les prochaines étapes après l'achat de Dependency Track SaaS ?

Quelles sont les plates-formes de notification prises en charge ?

Slack, Microsoft Teams, Webhooks, Webex de Cisco sont des plates-formes de notification prises en charge.

Consultez le Tableau de vue d'ensemble de l'intégration.

Que scanne Dependency Track SaaS ?

Que se passe-t-il si je ne renouvelle pas ma licence de Software Health Indicator ?

Que se passe-t-il si je ne soumets pas de mises à jour de SBOM pour de nouvelles versions ?

Quelle est votre politique d'annulation ?

Quel type d'organisation peut bénéficier de votre solution ?

Quels types d'options de support proposez-vous ?

Dans nos offres standard, nous fournissons un support pour accéder à la solution et stocker vos données en toute sécurité. Nous fournissons toutes les infrastructures et nous arrêtons à la frontière du logiciel.

En particulier, il n'y a pas de support inclus pour la gestion de vos données, telles que les transferts de données, l'intelligence des données, le nettoyage des données, l'audit de sécurité, ...

Ces services peuvent être acquis séparément si nécessaire, veuillez nous contacter si vous avez besoin que nos experts vous aident pour ces missions.

En quelle langue Dependency Track SaaS est-il disponible ?

L'interface utilisateur prend en charge plusieurs langues :

- Allemand

- Anglais

- Espagnol

- Français

- Hindi

- Italien

- Japonais

- Polonais

- Portugais

- Portugais (Brésil)

- Russe

- Ukrainien

- Chinois

Les utilisateurs peuvent modifier leur préférence de langue dans les paramètres de leur profil.

Notre support de service est proposé en :

- Allemand

- Anglais

- Espagnol

- Français

Pourquoi choisir Dependency Track SaaS ?

Pourquoi utiliser une solution cloud au lieu de la version gratuite sur site ?

Les deux utilisent la même version du Dependency-Track open source.

Avec la version gratuite, vous devez consacrer vos propres ressources et du temps.

Avec notre solution basée sur le cloud, vous obtenez tout inclus : la solution est disponible et opérationnelle quelques minutes seulement après la commande, configurée selon les normes de sécurité les plus élevées. Nous exploitons la solution pour vous, nous nous occupons des tests, des mises à jour, des sauvegardes, nous adaptons la capacité au besoin, et nous vous offrons une assistance directe en cas de difficultés. Vos données sont conservées en toute sécurité dans un espace personnel dédié.

En bonus, vous avez accès à un espace Keycloak préconfiguré pour que vous puissiez facilement activer l'authentification à deux facteurs ou l'intégrer à votre annuaire utilisateur existant. Ce n'est pas obligatoire, mais nous croyons fermement que c'est une option essentielle pour protéger vos données.

Pourquoi êtes-vous hébergé exclusivement en Suisse ?

Pourriez-vous offrir une présence mondiale ?

Avez-vous des projets pour obtenir des certifications spécifiques à l'avenir proche ?

Comment compter les utilisateurs ?

Cela devrait être le nombre d'individus éligibles à utiliser la solution pendant la période.

Par exemple, dans une entreprise de 500 personnes, si seule une équipe de 12 utilise la solution, 12 est le nombre d'utilisateurs pour notre solution.

Plus tard, si un membre quitte l'entreprise et qu'un autre change d'équipe, et que vous révoquez leur accès sans en attribuer de nouveaux, vous pouvez nous en informer et nous réduirons le nombre d'utilisateurs à 10 pour votre prochain renouvellement d'abonnement.

Comment compter les projets ?

Il s'agit du nombre d'entrées de projet dans Dependency-Track qui ont au moins un composant, y compris les projets marqués comme inactifs.

Par exemple, si vous souhaitez suivre à la fois la version 1 et la version 2 de votre produit, vous pourriez créer un projet parent pour regrouper les projets des versions 1 et 2. Cela compterait toujours comme 2 projets car le projet parent n'a pas de composants. Plus tard, si vous créez un projet supplémentaire pour la version 3 et marquez la version 1 comme inactive, cela compterait comme 3 projets. Cependant, si vous supprimez complètement la version 1, le compteur revient à 2.

Si votre produit comprend plusieurs parties, telles qu'un frontend, un backend et plusieurs microservices, il est important de déterminer le niveau approprié pour suivre les vulnérabilités. Si le suivi à un niveau supérieur est adéquat, vous pouvez utiliser la commande cyclonedx-cli merge pour regrouper certains SBOMs et réduire le nombre de projets requis.

Pour compter le nombre total de projets que vous utilisez, dans la vue des projets, activez la colonne Composants et activez les options Afficher les projets inactifs et Afficher les projets à plat. Vous pouvez obtenir le même résultat avec le point de terminaison de l'API.

Nous comprenons qu'il est un peu gênant que Dependency-Track ne trie pas actuellement sur la colonne Composants, mais nous pourrions proposer une meilleure solution à l'avenir.

Pouvons-nous payer par facture ou en cryptomonnaies ?

Nous pouvons adapter nos méthodes de paiement pour répondre à vos besoins.

Veuillez contacter notre service client pour des conseils détaillés sur la façon de procéder avec votre méthode de paiement préférée.

Comment configurer le SSO avec mon IdP d'entreprise ?

Activer l'authentification unique (SSO) permettra à vos utilisateurs d'entreprise de se connecter à Dependency Track SaaS via votre fournisseur d'identité d'entreprise (IdP), simplifiant ainsi le processus de connexion et facilitant grandement la gestion des utilisateurs. Pour plus d'informations sur les avantages du SSO, consultez notre article détaillé. Votre instance Keycloak est déjà préconfigurée pour agir en tant que broker intermédiaire pour Dependency Track SaaS, ne laissant que la délégation à votre IdP d'entreprise à configurer.

Veuillez noter :

La configuration du SSO nécessite des configurations coordonnées à la fois dans votre IdP d'entreprise et dans Keycloak pour établir une confiance mutuelle. Les étapes de configuration de votre IdP varieront en fonction de la plateforme que vous utilisez (par exemple, Entra ID, Okta, Google Workspace, etc.). Nous vous recommandons de consulter la documentation de votre IdP pour des instructions détaillées, qui impliquent généralement de créer un profil client ou d'application.

- Accéder à la console d'administration de Keycloak : Accédez à

https://auth.yoursky.blue/admin/<YourTenant>/console/, en remplaçantYourTenantpar le nom du locataire que vous avez reçu lors du processus d'intégration. - Ajouter un fournisseur d'identité : Ouvrez

Identity Providers, sélectionnez votre fournisseur d'identité et remplissez toutes les informations requises. Assurez-vous que cela correspond au profil client/application que vous avez créé dans votre IdP d'entreprise. - Tester la configuration : Essayez de vous connecter à votre instance Dependency Track SaaS pour vérifier la configuration.

- Ajuster les permissions : Modifiez les paramètres de groupe et de mappage selon les besoins pour les aligner sur vos exigences de contrôle d'accès.

Si vous avez des exigences de sécurité supplémentaires, telles que l'authentification multifactorielle (MFA), assurez-vous qu'elles sont configurées dans votre IdP pour une couche de protection supplémentaire.

Quelle est la différence entre VDR et VEX, et comment les utiliser ?

VDR (Vulnerability Disclosure Report) et VEX (Vulnerability Exploitability eXchange) sont deux outils conçus pour améliorer la transparence logicielle à l’ère des SBOMs — mais ils ont des objectifs différents et sont souvent confondus.

VDR est une divulgation positive : il répertorie toutes les vulnérabilités connues qui affectent un produit ou ses dépendances, avec une analyse d’impact et des plans de remédiation. Il est souvent mis à jour lorsque de nouvelles vulnérabilités sont découvertes.

VEX est un avis négatif : il indique quelles vulnérabilités n’affectent pas un produit, même si le composant vulnérable est présent. Cela aide à réduire les faux positifs en clarifiant le statut d'exploitabilité.

Les deux sont pris en charge dans Dependency Track SaaS et peuvent être utilisés ensemble. VDR offre une transparence sur les risques connus, tandis que VEX apporte de la clarté sur ceux qui sont sans impact ou déjà atténués.

Recommandation :

Utilisez VDR pour la visibilité des vulnérabilités et VEX pour écarter les préoccupations inutiles. La combinaison des deux améliore la confiance, la précision et l’efficacité de la gestion des risques dans la chaîne d’approvisionnement logicielle.

Faites-nous savoir s'il y a quelque chose d'autre que nous pouvons faire pour vous !

Contactez-nous

Quand pouvons-nous espérer voir du contenu sur vos comptes de médias sociaux ?

Nous travaillons actuellement sur le développement de notre stratégie de médias sociaux et de notre plan de contenu, et nous prévoyons de commencer à publier du contenu bientôt. Nous comprenons l'importance d'être actifs sur les médias sociaux et de dialoguer avec notre public, nous partagerons des mises à jour sur notre progression sur notre site Web et d'autres canaux.

Nous vous encourageons à suivre nos comptes de médias sociaux dès maintenant pour rester informé de nos progrès et être le premier à savoir quand nous commencerons à publier du contenu. Vous pouvez toujours nous contacter ou utiliser nos comptes de médias sociaux pour nous joindre avec des questions ou des commentaires.