Un logiciel moderne dépend d’une multitude de bibliothèques (souvent plusieurs centaines même pour un petit projet), et l’incident Log4j d’Apache sert de rappel brutal. Il suffit d’une seule vulnérabilité au sein d’une bibliothèque apparemment inoffensive pour compromettre l’ensemble du système et servir de point d’entrée pour des attaques sur des systèmes informatiques interconnectés.

Lorsque la menace Log4j est devenue public, comment votre entreprise a-t-elle réagi ? Vous êtes-vous retrouvé dans une situation où vous avez dû contacter Paul, composer le numéro de Lina, correspondre avec votre fournisseur de solutions informatiques et, malgré ces efforts, vous êtes resté plusieurs heures sans réponse précise ?

Comment ne pas sombrer ?

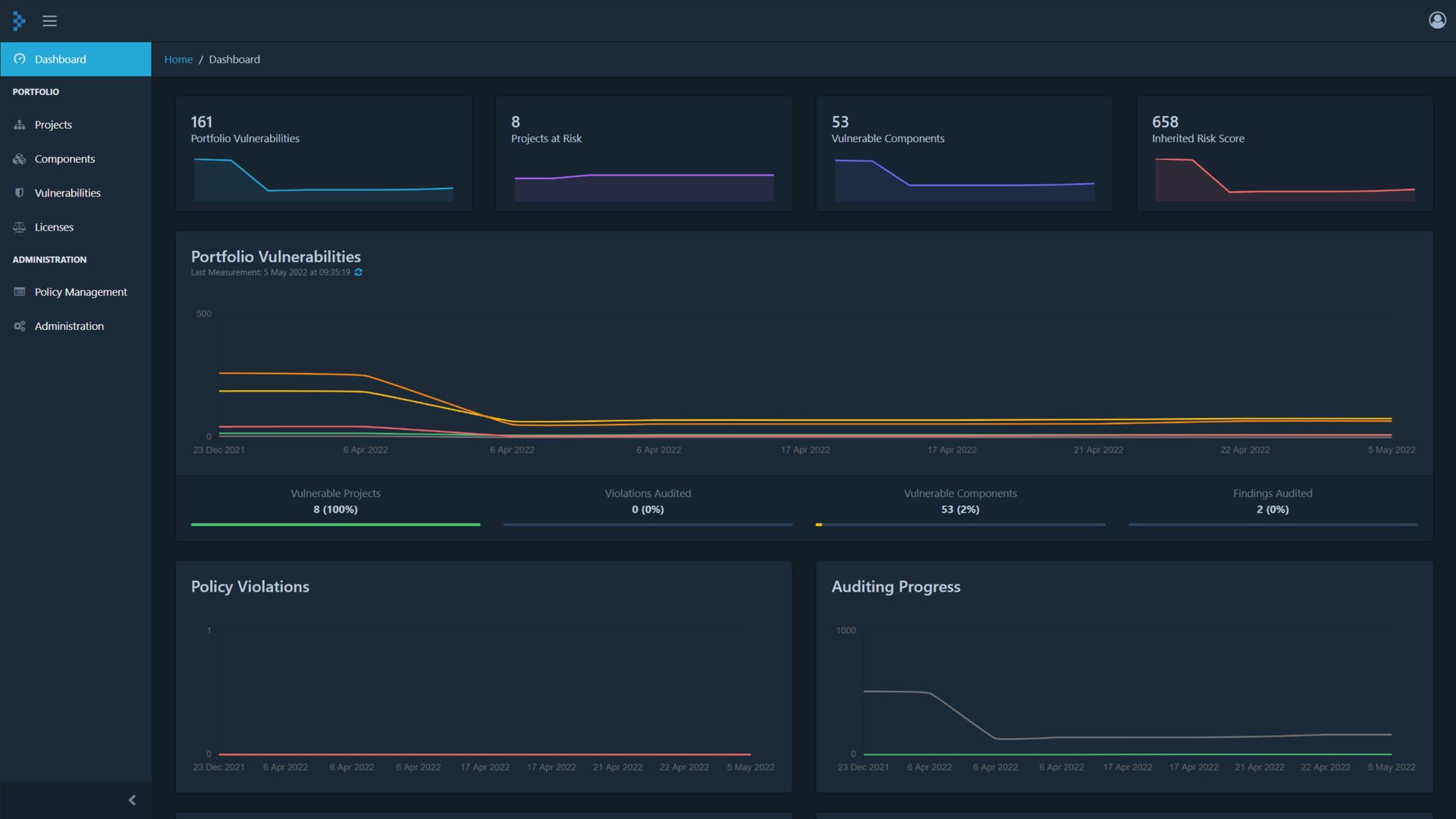

Notre solution Dependency Track SaaS conserve un enregistrement méticuleux de tous les composants logiciels et de leurs dépendances. Pour chaque logiciel, vous n’obtenez pas seulement la surface visible mais bien l’ensemble de chaque chaîne de dépendances avec tous les numéros de version et leurs types de licence.

Avec notre solution, vous pouvez non seulement répondre à des questions comme “Le logiciel XYZ utilise-t-il Log4j ?” mais vous pouvez également répondre directement à la question “Est-ce que l’une de mes applications utilise encore directement ou indirectement une version vulnérables de la librairie Log4j ?”

Apprenez à surfer comme un pro sans effort

Nous comprenons que parfois vous pourriez ne pas même être conscient que Log4j devrait être dans votre radar. C’est pourquoi Dependency Track SaaS fonctionne en continu, surveillant toutes les dépendances et vous alertant rapidement en cas de vulnérabilités connues au sein de vos composants logiciels. De plus, nos tableaux de bord intuitifs offrent une vue d’ensemble des menaces, vous aidant à élaborer votre stratégie de mise à jour de votre logiciel.

Ainsi, la prochaine fois que votre patron vous interrogera, vous pourrez affirmer avec confiance que vous avez déjà pris des mesures proactives et que tous les composants logiciels affectés ont déjà été identifiés.

Reprenez le contrôle dès maintenant

Contactez-nous